自筹资金并盈利 ⋅ 受全球数万家公司的信赖

只需一个命令即可使用

您无需安装任何东西即可使用 dotenv-vault。无需安装容易出错的二进制文件、维护基础设施或编写自定义代码。它只需一个命令即可使用。

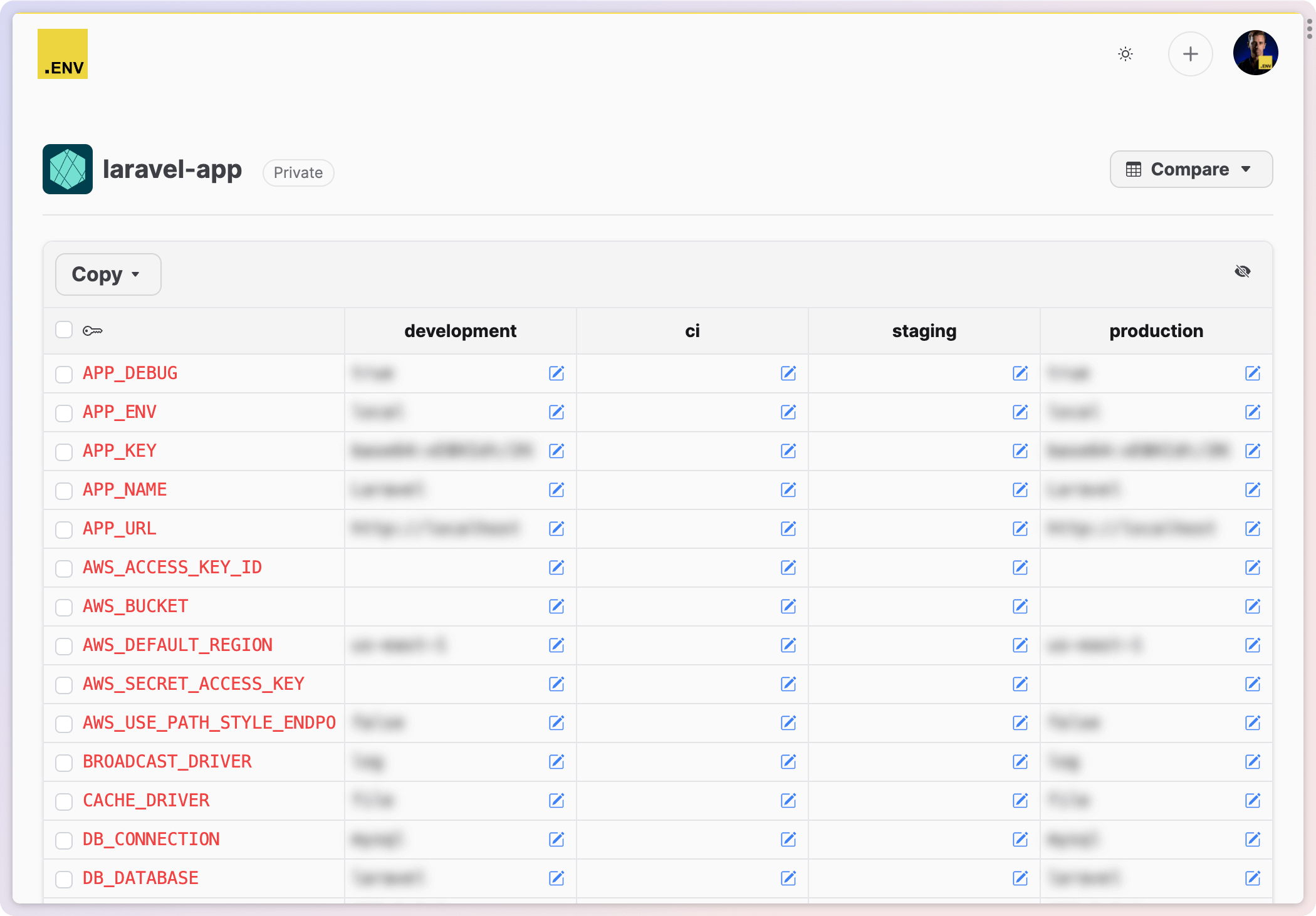

多个环境

推送您的 .env 文件后,您可以在多个环境中管理您的秘密。打开一个环境以查看和编辑其环境变量。

无处不在

集成您编写、测试、构建和部署代码的每个地方。生成您的加密 .env.vault 文件,将其安全地提交到代码,然后部署。没有其他类似的东西。

团队喜欢它

每月有数百个软件团队开始使用 dotenv-vault。

来自 dotenv 创始团队。受全球数百万开发人员的信赖。

常见问题解答

-

dotenv-vault 是唯一一个与 .env 文件协作而不是对抗它们的秘密管理器。

-

其他秘密管理器要求您将环境变量替换为远程 API 调用。这意味着您必须重写代码,将自己锁定在专有软件中,并且可能会为您的软件引入新的攻击媒介(攻击者通常更容易拦截您的网络流量,而不是获取您文件系统的访问权限)。

-

您的秘密将经过十个步骤的处理,以拆分它们的各个部分,加密这些部分,并将它们标记到项目的保管库中。这包括使用 AES-GCM 加密 - 受政府信任用于传输最高机密信息。在安全页面上阅读有关十步流程的更多信息。

-

.env.vault 文件是 .env 文件的加密版本。它与一个名为 DOTENV_KEY 的解密密钥配对。DOTENV_KEY 设置在您的服务器或云托管提供商上,而 .env.vault 文件则提交到代码中。

-

是的。AES-256 GCM 加密是为美国中央情报局等政府机构的需求而开发的。使用当前的计算技术,破解 AES-256 需要数十亿年。您的秘密更有可能被第三方泄露。这就是为什么我们如此致力于这项技术,而其他所有人都在专注于将秘密同步到第三方集成。我们看到了更好的方法。

-

在 CircleCI 泄露事件中,攻击者只访问了环境变量。他们无法访问代码库。要窃取您的 .env.vault 秘密,攻击者需要同时拥有解密密钥(存储为环境变量)和加密的 .env.vault 文件。

-

不是官方的,但我们的目标是朝着那个方向努力。我们正在以一种不需要云服务的方式构建事物。只要您能够生成 .env.vault 文件,就可以使用该技术。它对所有人开放。

-

.env.vault 文件及其加密算法与语言无关,因此从技术上讲,它适用于任何语言。我们在少数几种语言中构建了便捷的库,并根据需要添加更多库。查看 文档 以获取完整的列表。

-

请查看 安装 页面。您可以使用 npx、brew 等工具。

找不到您要找的答案?请发送邮件至 [email protected] 团队。我们很乐意倾听您的意见。